微信小程序逆向尝试

2025年5月5日大约 4 分钟

前言

这次的尝试包括两个部分

- 第一部分为小程序反编译

- 第二部分为小程序网络抓包

小程序反编译

尝试过程

首先进行打开微信,打开要调试的程序,然后打开左下角的设置,打开到微信的文件夹

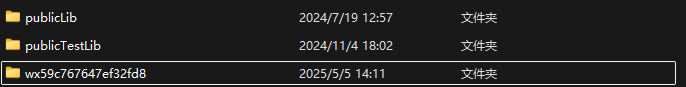

找到以下目录位置

...\WeChat Files\Applet可能有如下结构

如第三个,目录最后有一个__APP__.wxapkg文件就是加密后的小程序,目录名就是小程序id

使用脚本进行解密BlackTrace/pc_wxapkg_decrypt: windows pc端wxpkg文件解密(非解包)

使用方法

pc_wxapkg_decrypt.exe -wxid 微信小程序id -in 要解密的wxapkg路径 -out 解密后的路径最后在目标目录输出了解密文件dec.wxapkg

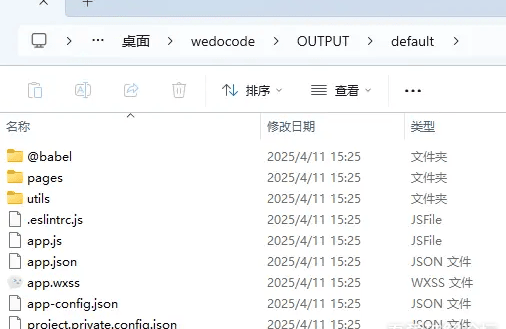

npm i wedecode -g运行这个可以一站式构造环境以及自动安装依赖

反编译解密包

选择对应的选项即可成功反编译

小程序抓包

前置需求

需要burpsuit、Proxifter以及微信

尝试过程

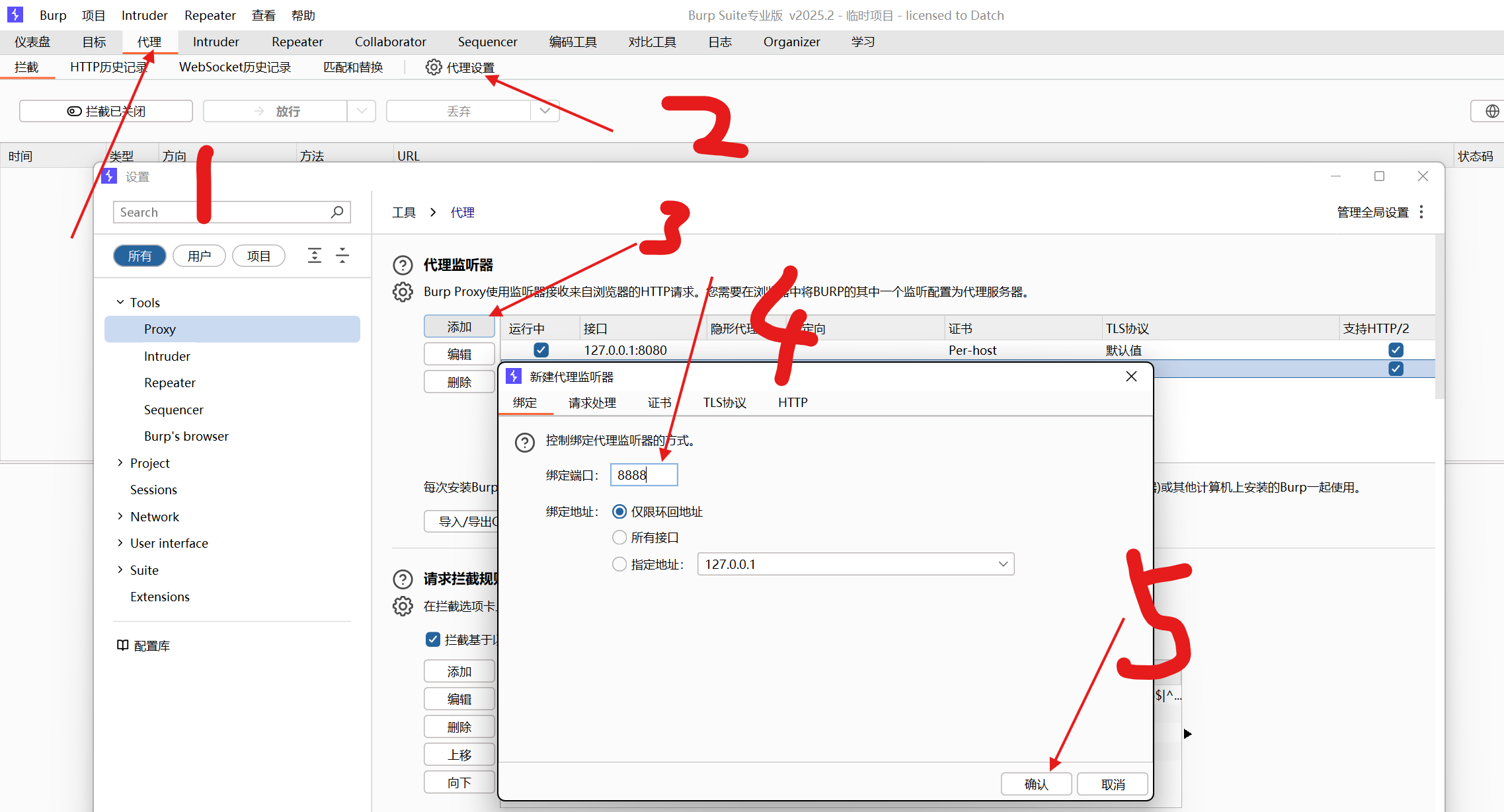

配置burpsuit代理,增加一个代理以防止冲突

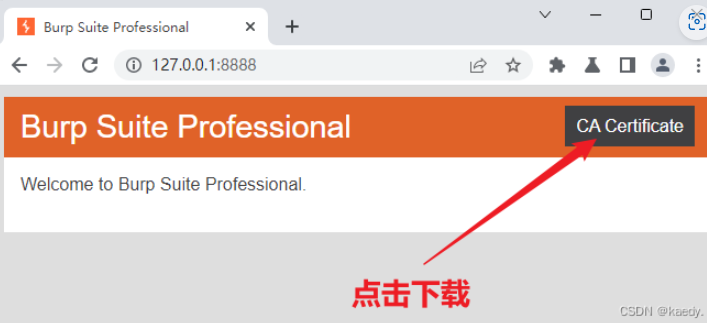

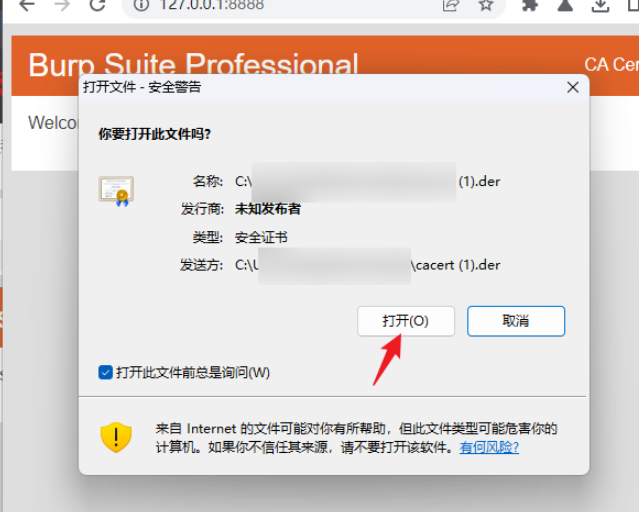

随便打开一个浏览器谷歌或者火狐都可以,输入上面添加的代理端口

127.0.0.1:8888

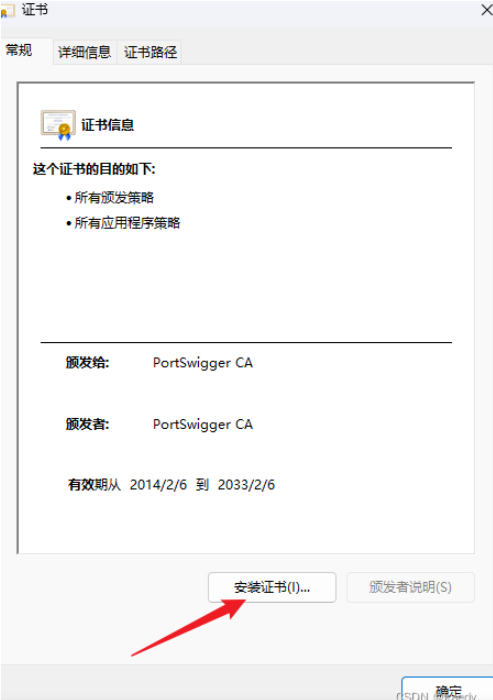

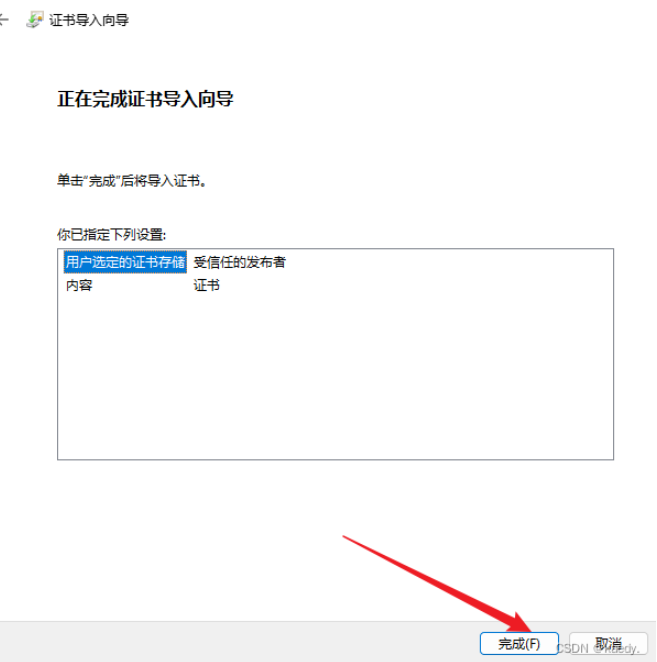

下载好后双击打开证书cacer.der

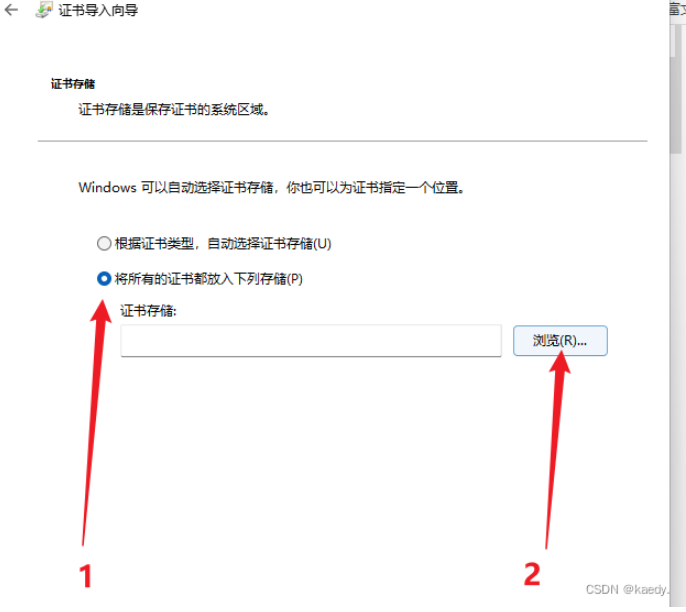

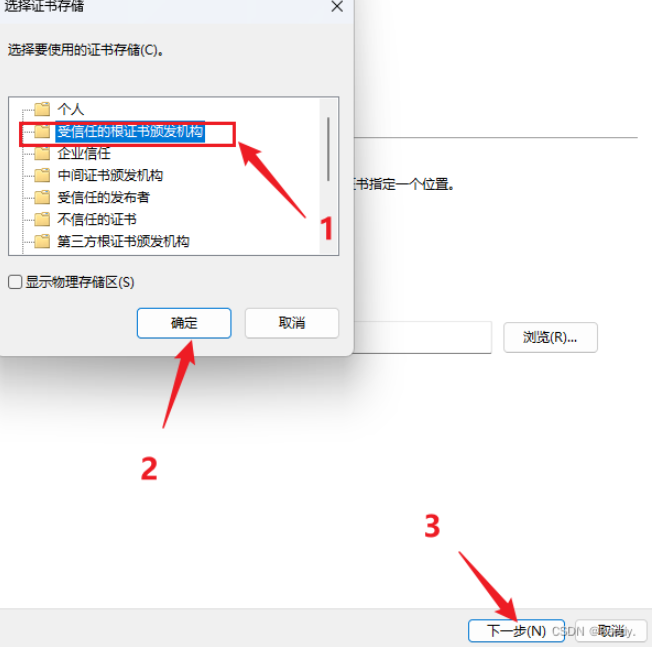

安装系统证书。**注意!!系统证书!!**这是一个坑点,好多大佬最后不成功都是这个地方。****(原作者强调)

****切记选择受信任的根证书颁发机构

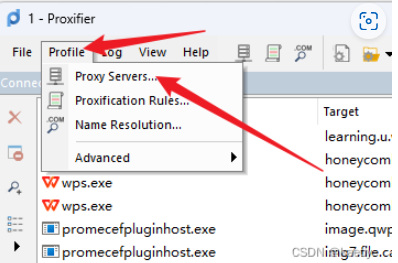

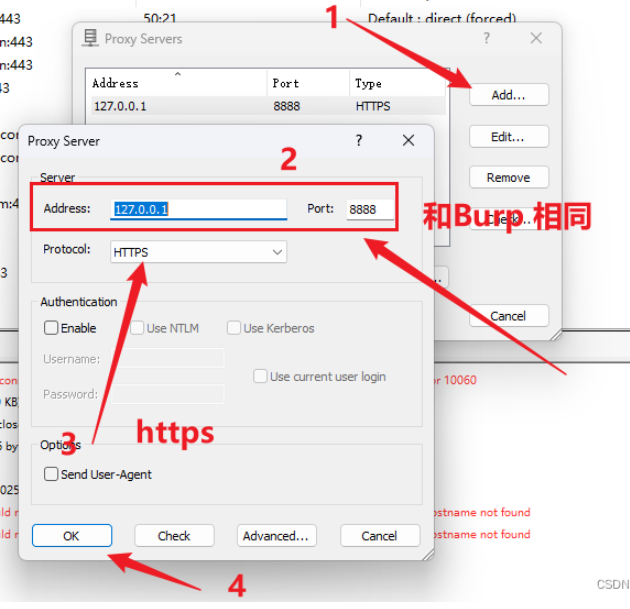

配置Proxifter

设置代理转发端口,同Burp监听端口。

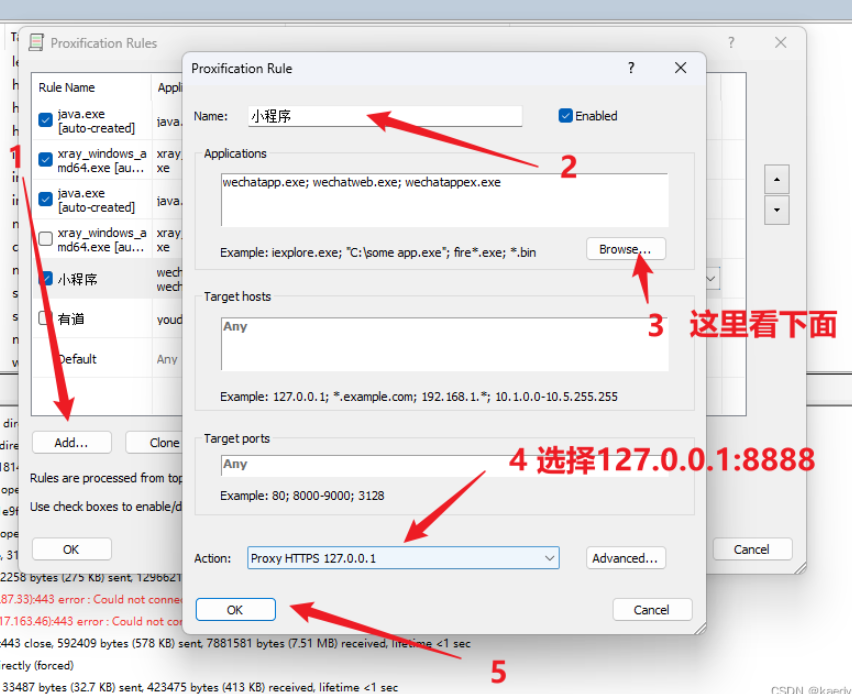

为了方便抓取小程序的包,建立一个小程序的规则,只会将对应的包发送给bp拦截

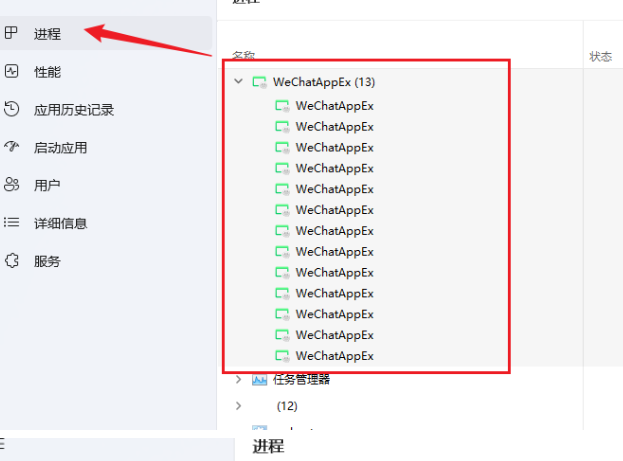

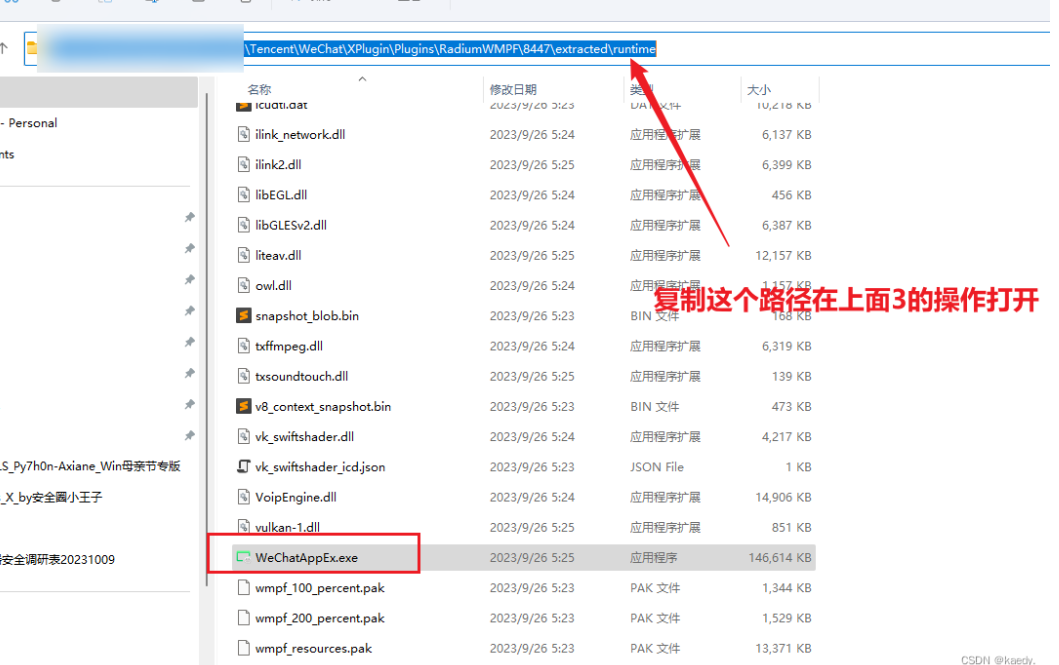

上面第三步:随便打开一个微信小程序,在任务管理器找到以下进程,随便选一个进入到其可执行文件的目录,

找到对应的可执行文件,复制路径,直接在上面散步打开可执行文件,接下来就应该是可以了,如果有其他问题去找文章原作者的文章,那里更详细

参考链接

2025年最新反编译微信小程序的教程及工具 - 吾爱破解 - 52pojie.cn

记录一次完整的微信小程序+反编译+AES加、解密爬虫_微信小程序解密工具-CSDN博客

微信小程序Burp+Proxifter抓包详细教程_微信小程序抓包-CSDN博客