allsafe

2025年10月9日小于 1 分钟

#没有完成

不安全的日志

首先运行靶场应用或者用以下命令启动程序

adb shell am start -n infosecadventures.allsafe/.MainActivity

>Starting: Intent { cmp=infosecadventures.allsafe/.MainActivity }首先查找应用pid

adb shell pidof infosecadventures.allsafe

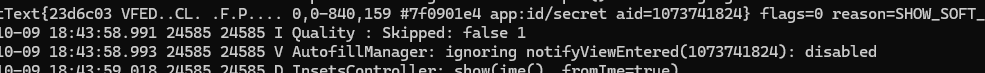

>21612然后利用logcat过滤应用日志

adb logcat --pid=

日志。。。不安全的日志记录复现成功

或者动态获取应用pid

for /f %i in ('adb shell pidof infosecadventures.allsafe') do adb logcat --pid=%i密码硬编码

打开jadx,找到当前关卡的代码,定义了一个超长的SOAP体

public static final String BODY = "\n <soap:Envelope xmlns:soap=\"http://schemas.xmlsoap.org/soap/envelope/\">\n <soap:Header>\n <UsernameToken xmlns=\"http://siebel.com/webservices\">superadmin</UsernameToken>\n <PasswordText xmlns=\"http://siebel.com/webservices\">supersecurepassword</PasswordText>\n <SessionType xmlns=\"http://siebel.com/webservices\">None</SessionType>\n </soap:Header>\n <soap:Body>\n <!-- data goes here -->\n </soap:Body>\n </soap:Envelope>\n ";- xmlns:soap="

http://schemas.xmlsoap.org/soap/envelope/\SOAP是SOAP协议声明 - 发现在

UsernameToken和PasswordText中硬编码了密码和用户名